|

«Мемлекеттік техникалық қызмет» АҚ KZ-CERT Компьютерлік инциденттерге ұлттық әрекет ету қызметі Интернеттің қазақстандық сегментінің мониторингі барысында жеке білім беру мекемелеріндегі интернет-ресурстарының бірінен веб-шеллді анықтағанын хабарлайды.

Веб-шелл (web-shell) – зиянды скрипт, ол қауіпсіздікке үлкен қауіп төндіреді, оны зиянкестер интернет-ресурстарды немесе веб-серверлерді басқару үшін пайдаланады. Скриптті орналастыру үшін көбінесе сайт кодындағы осалдықтар немесе парольдерді теру қолданылады. Веб-шелл веб-қосымшаның осалдығына немесе конфигурациялардың қате болуына байланысты жүктеледі.

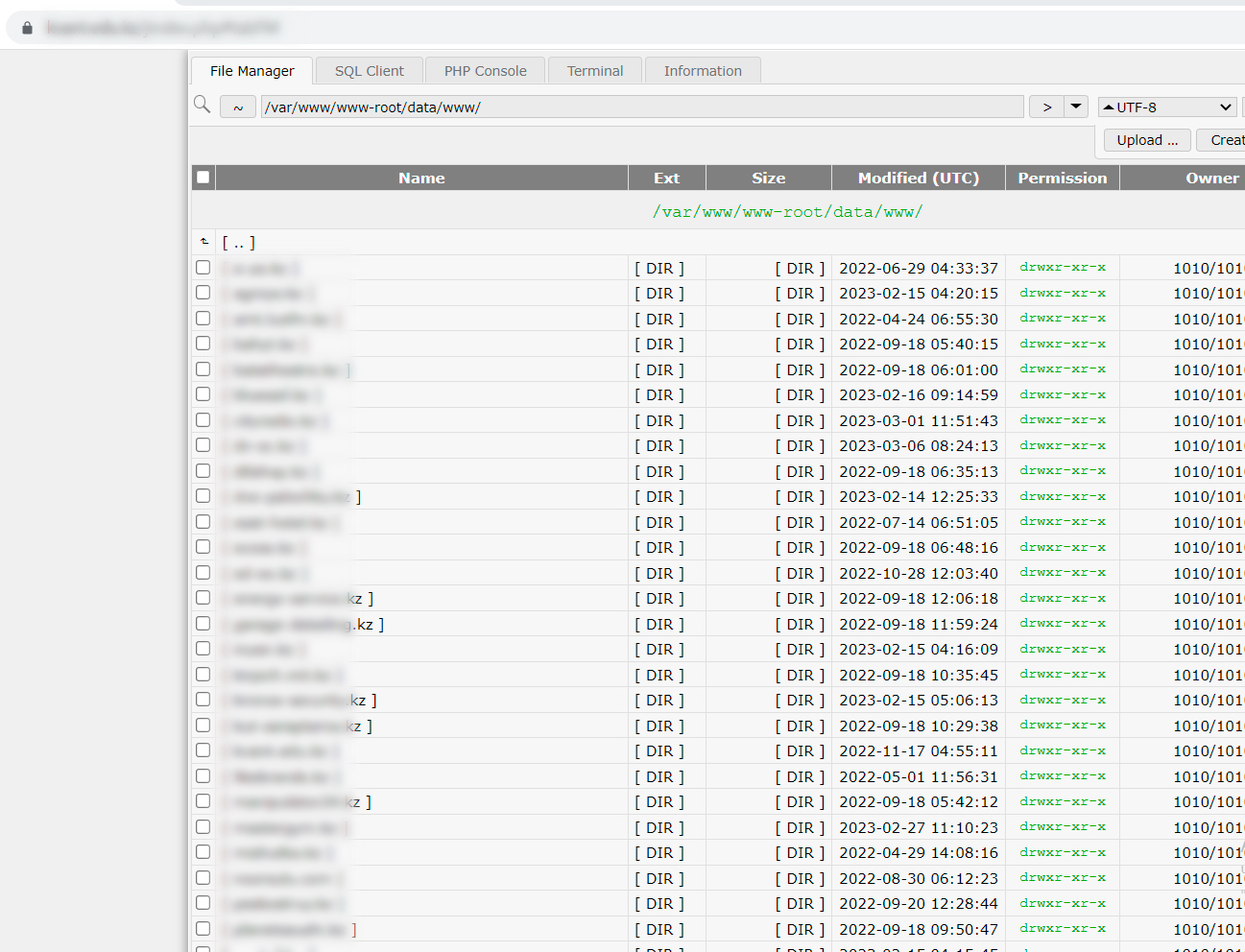

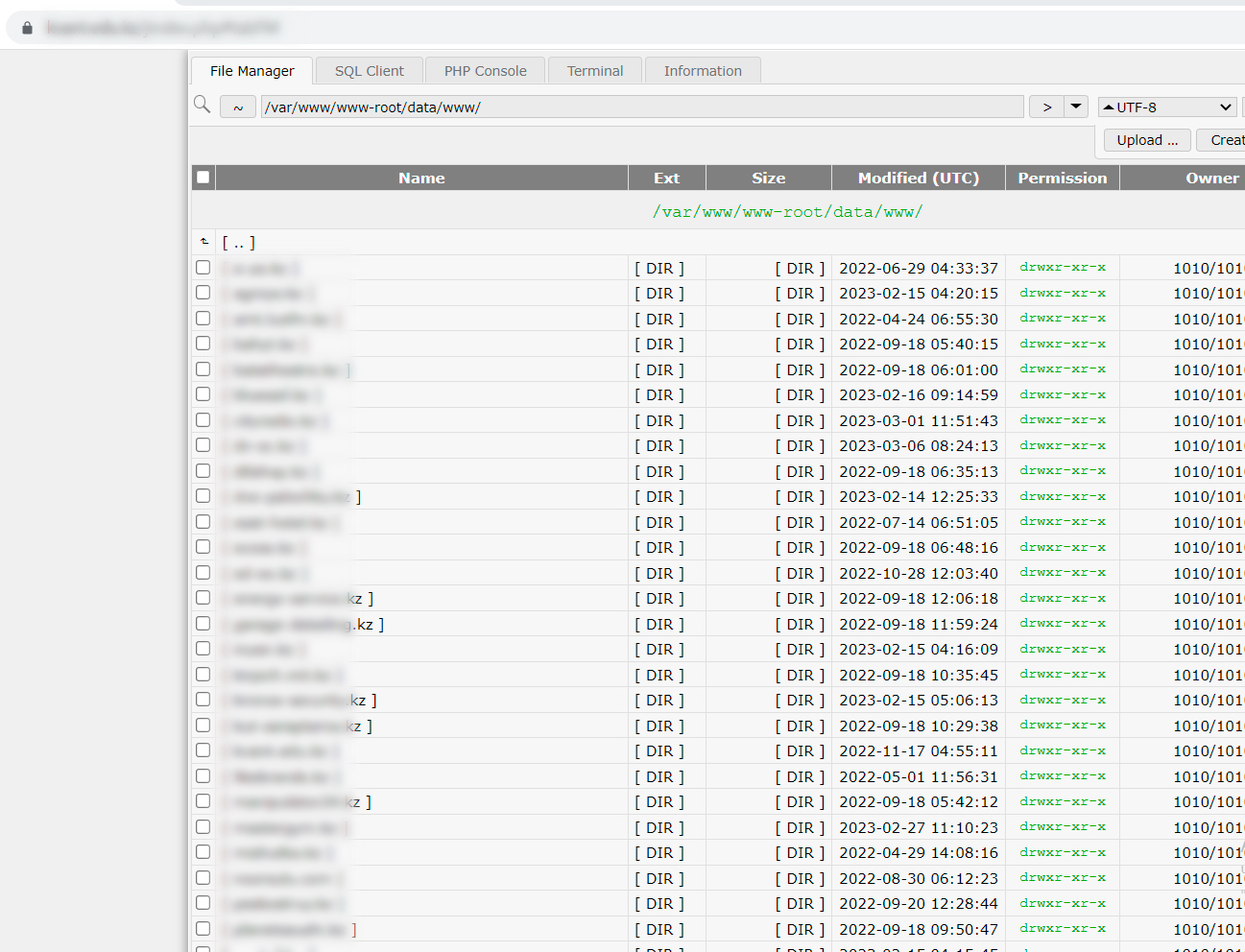

Ақпараттық қауіпсіздік инцидентін талдау барысында осы веб-серверде орналасқан және қазірдің өзінде жария етілген болуы мүмкін 40-тан астам интернет-ресурс анықталды.

Бұл веб-шелл 22 түрлі таңбалар жиынтығын қолдайтынын және жүктеу кезінде бастапқы кодты кілтпен (парольмен) шифрлайтынын, бірақ алынған файлда бұл кілт жоқ болатынын атап өтеміз. Сонымен қатар, веб-шеллде жасырын режим бар және ол парақшаны қайта жүктемей, деректерді жоғалтпай-ақ әртүрлі тапсырмалармен жұмыс жасауға мүмкіндік береді.

1-сурет. Осы серверде орналасқан интернет-ресурстардың тізімі

Осылайша, бұдан әрі талдау барысында KZ-CERT мамандары веб-шелл құпия ақпаратты қамтитын конфигурациялық файлдардың мазмұнын көруге мүмкіндік беретінін анықтады.

KZ-CERT байланыс иесі мен операторына ұсынымдарды дереу қолдану қажеттілігі туралы хабарламаларды жолдады.

Бұл осалдықтарды уақтылы анықтау және жою ықтимал жария етулердің алдын алу үшін өте маңызды.

Ақпараттық қауіпсіздік тәуекелдерін азайту мақсатында берілген келесі ұсынымдарда қауіпсіздікті қамтамасыз ету әдістерімен танысуды ұсынамыз:

- белгілі осалдықтардан қорғауды қамтамасыз ету үшін қосымшалардың және сервердің операциялық жүйесінің жаңартуларын (CMS) тұрақты пайдалану;

- зиянкестердің серверлер ішінде өз артықшылықтарын арттыру немесе бүйірмен қозғалу мүмкіндігін азайту;

- белгілі бір каталогтарда файлдардың жасалуын және орындалуын бақылап отыру мақсатында веб-серверде ең аз артықшылықтар саясатын енгізу;

- веб-интерфейс жүйелері мен корпоративтік желі арасында демилитаризацияланған аймақты (DMZ) орналастыруды қарастыру. Өзара әрекет етуді шектеу және олардың арасындағы трафикті хаттамалау ықтимал зиянды белсенділікті анықтау әдісін қамтамасыз етеді.

- қауіпсіз веб-сервер конфигурациясын қамтамасыз ету, пайдаланылмайтын барлық қызметтер мен порттар өшірілуі немесе бұғатталуы керек. Барлық қажетті қызметтер мен порттар мүмкін болатын барлық жерде шектелуі керек. Бұл ақ тізімге енгізуді немесе әкімшілік тақталарға сырттан кіруді бұғаттауды және әдепкі қалпы бойынша кіру үшін есептік деректерді пайдаланудан бас тартуды қамтуы мүмкін.

- жағымсыз URL-жолдарына сұрау салуларды бұғаттау, ол үшін кері прокси-серверді немесе mod_security қауіпсіздік модулін пайдалану, ол кіріс сұрау салуларды бұғаттауға және белгілі бір URL-жолдарына, конфигурация файлдарына және басқаларға қолжетімділікті шектейтін ережелерді баптауға мүмкіндік береді. Бұл жағымсыз URL-жолдарына қол жеткізіп, жүйеге енуге тырысатын зиянкестердің шабуыл жасау мүмкіндігінің жолын кеседі;

- файлдардың тұтастығын қамтамасыз ету жүйесі арқылы қызмет көрсетілетін контентте өзгерістерді бақылауды қамтамасыз ету үшін тиісті сервердің «соңғы сәтті конфигурациясымен» және өзгерістерді тұрақты басқару саясатымен автономды резервтік көшірмені жасау және орнату;

- локальдық және жойылған файлдарды қосу кезінде осалдықтарды шектеу үшін пайдаланушы енгізулерін тексеруді қолдану;

- ықтимал тәуекелдерді анықтау үшін жүйенің және қосымшалардың осалдығын үнемі тексеріп отыру. Бұл әдіс нөлдік күннің шабуылдарынан қорғамаса да, ол проблемалық аймақтарды бөліп көрсетеді;

- веб-қосымшалардың брандмауэрін қолдану және вирустардың болуы тұрғысынан үнемі тексеріп отыру, веб-қосымшаны осалдықтардың болуы тұрғысынан тексеру, код пен сервер желісіне талдау жасау.

Көбінесе күрделі емес модификацияға байланысты веб-шеллдерді анықтау қиын. Кейде вирусқа қарсы өнімдер оларды анықтай алмайды. Бұл индикаторлардың кейбіреулері рұқсат етілген файлдарға ортақ болатынын ескеру қажет. Күмәнді зиянды файлдарды басқа индикаторлар аясында қарастырып, олар тексеруді қажет ететінін-етпейтінін анықтау үшін оларды одан әрі сұрыптау керек. Төмендегілер жүйенің веб-шеллмен зақымдалғанын көрсетеді:

- серверге немесе интернет-ресурсқа қарқынды жүгінудің қалыптан тыс кезеңдері (жүктеу мен жүктеп алудың ықтимал белсенділігіне байланысты);

- әдеттен тыс уақыт белгісі бар файлдар (мысалы, орнатылған веб-қосымшалардың соңғы жаңарту уақыты әлдеқайда кеш көрсетіліп тұрған файлдар)

- Интернеттен қол жетімді жерлерде күмәнді файлдар (веб-түбір, каталогтар, директориялар);

- exe немесе eval сияқты күмәнді негізгі сөздерге сілтемелері бар файлдар;

- лог-файлдардағы оқыс қосылулар, мысалы:

- оқыс немесе қалыптан тыс желілік трафикті жасайтын файл түрі (мысалы, POST параметрлерін қолдана отырып, сұрау салулар жіберетін JPG файлы);

- ішкі кіші желілерден DMZ серверлеріне және керісінше DMZ серверлерінен ішкі кіші желілерге күмәнді кірулер.

- каталогтарды, веб-сервер процестерін айналып өту сияқты күмәнді сырт командалардың кез келген дәлелі.

Зиянкес веб-шелл сценарийі жасалған URL-ға жиі кірген, бірақ қарапайым пайдаланушы веб-парақшаны байланыстырылған парақшадан жүктеп, не болмаса қосымша контентті немесе ресурстарды жүктейтін кезде де веб-шеллдің белсенділігі көрінеді. Осылайша, веб-қолжетімділік журналдарын жиілік талдау веб-шеллдің орналасқан жерін көрсете алады. Рұқсат етілген өтініштердің көпшілігінде әртүрлі пайдаланушы агенттері болады, ал веб-шеллге зиянкес қана кіре алады, бұл пайдаланушы агенттерінің шектеулі нұсқаларына әкеледі.

Егер сіз АҚ инцидентіне тап болсаңыз, 1400 (тәулік бойы) ақысыз нөмірі бойынша немесе https://www.cert.gov.kz/notify-incident сілтеме бойынша немесе email: Бұл электронды пошта мекен-жайы спам-боттардан қорғалған. Көру үшін сіздің браузеріңізде JavaScript қосулы тұруы тиіс. хабарлауды сұраймыз.

https://sts.kz/kz/2023/03/28/uyazvimost-odnogo-obrazovatelnogo-sajta-prichina-komprometacii-40-kazahstanskih-sajtov/

|