|

АО «Государственная техническая служба» сообщает, что в ходе мониторинга казахстанского сегмента Интернета Национальной службой реагирования на компьютерные инциденты KZ-CERT был обнаружен веб-шелл на одном из интернет-ресурсов частных образовательных учреждений.

Веб-шелл (web-shell) — вредоносный скрипт, который представляет собой серьёзную угрозу безопасности, используется злоумышленниками для управления интернет-ресурсами или веб-серверами. Для размещения скрипта чаще всего используются уязвимости в коде сайта или подбор паролей. Загрузка веб-шелла осуществляется из-за уязвимостей веб-приложения или неправильной конфигурации.

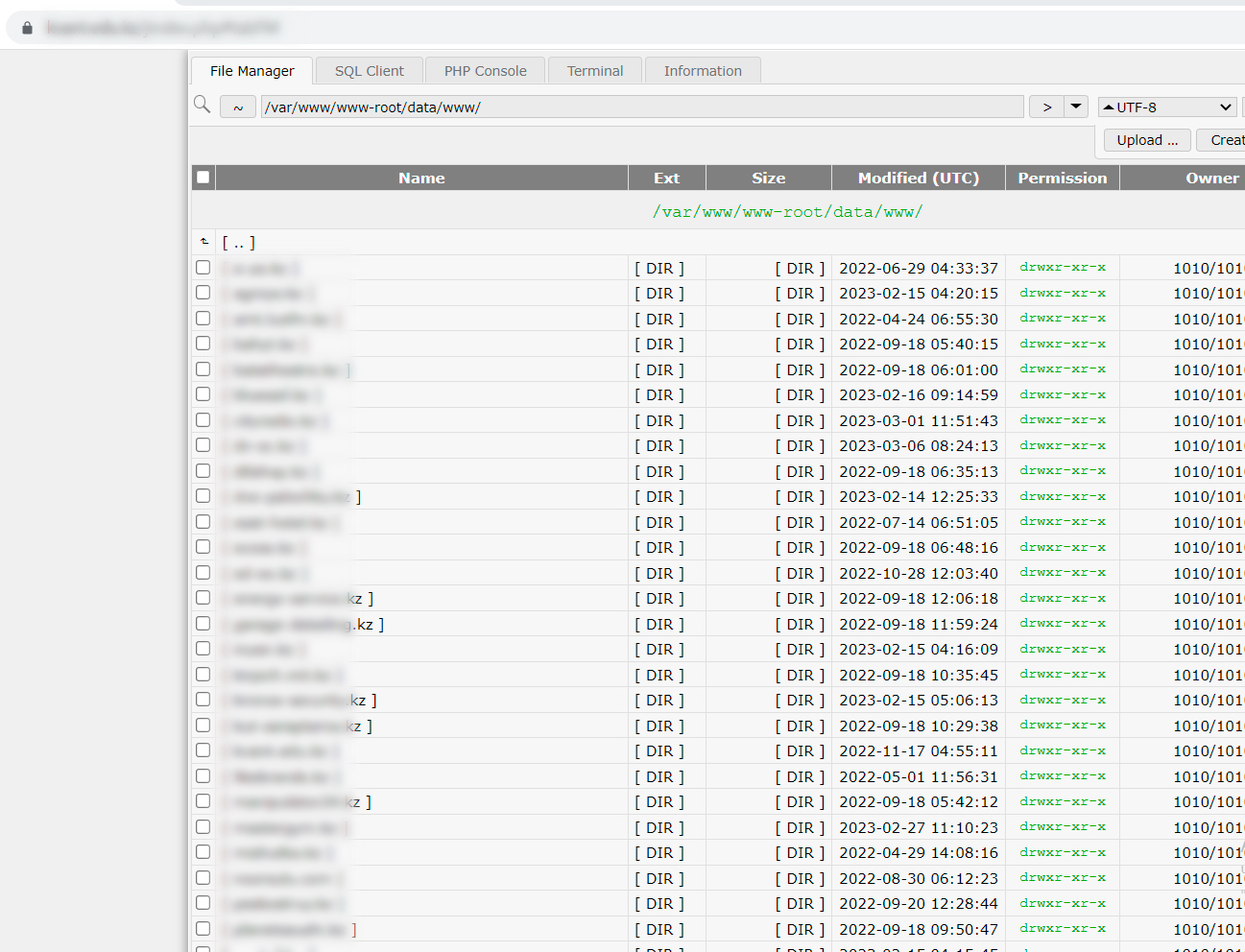

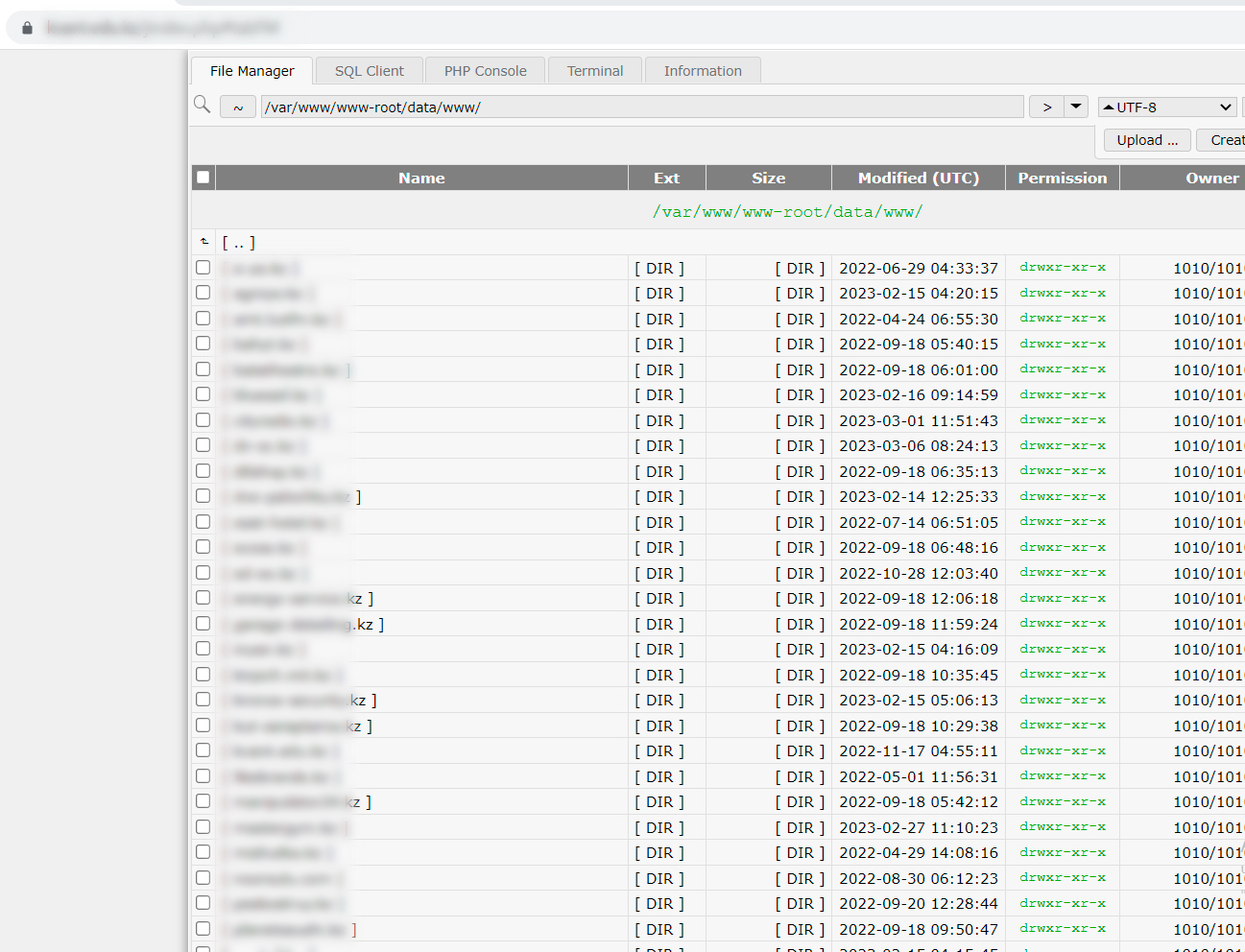

В ходе анализа инцидента информационной безопасности было выявлено более 40 интернет-ресурсов, которые находятся на данном веб-сервере и, вероятно, уже были скомпрометированы.

Отметим, что данный веб-шелл поддерживает 22 различных набора символов и шифрует исходный код с помощью ключа (пароля) при загрузке, но не содержит этот ключ в полученном файле. Кроме того, веб-шелл имеет скрытый режим и позволяет работать с различными задачами без перезагрузки страницы и потери данных.

Рисунок 1. Список интернет-ресурсов, находящихся на данном сервере

Таким образом, в ходе дальнейшего анализа специалисты KZ-CERT выявили, что веб-шелл позволяет просматривать содержимое конфигурационных файлов, в которых размещена конфиденциальная информация.

KZ-CERT направлены уведомления владельцу и оператору связи о необходимости незамедлительного устранения инцидента информационной безопасности, своевременное выявление и устранение которого имеет решающее значение для предотвращения потенциальной компрометации.

С целью минимизации рисков информационной безопасности предлагаем применять следующие рекомендации:

- использовать регулярные обновления приложений (CMS) и операционной системы сервера для обеспечения защиты от известных уязвимостей;

- внедрить политику наименьших привилегий на веб-сервере с целью:

- уменьшения возможностей злоумышленников повышать привилегии или перемещения внутри серверов;

- контроля создания и выполнения файлов в определенных каталогах;

- рассмотреть возможность развертывания демилитаризованной зоны (DMZ) между системами веб-интерфейса и корпоративной сетью. Ограничение взаимодействия и протоколирование трафика между ними обеспечивает метод выявления возможной вредоносной активности.

- обеспечить безопасную конфигурацию веб-серверов, все неиспользуемые службы и порты должны быть отключены или заблокированы. Все необходимые службы и порты должны быть ограничены там, где это возможно. Это может включать внесение в белый список или блокировку внешнего доступа к панелям администрирования и отказ от использования учетных данных для входа по умолчанию.

- блокировать запросы к нежелательным URL-путям, для чего использовать обратный прокси-сервер или модуль безопасности mod_security, который позволяет блокировать входящие запросы и настраивать правила, ограничивающие доступ к определенным URL-путям, конфигурационным файлам и др. Указанное позволит предотвратить возможность атак со стороны злоумышленников, которые потенциально могут попытаться получить доступ к нежелательным URL-путям и скомпрометировать систему;

- установить и создать автономное резервное копирование с «последней удачной конфигурацией» версии соответствующего сервера и регулярной политики управления изменениями, чтобы обеспечить мониторинг изменений в обслуживаемом контенте с помощью системы обеспечения целостности файлов;

- использовать проверку пользовательского ввода для ограничения уязвимостей при включении локальных и удаленных файлов;

- проводить регулярное сканирование на уязвимости системы и приложений, чтобы определить возможные риски. Даже если этот метод не защищает от атак нулевого дня, он выделит возможные проблемные места;

- использовать брандмауэр веб-приложений и регулярно проверять на наличие вирусов, тестировать веб-приложение на наличие уязвимостей, проводить анализ кода и сети сервера.

Зачастую веб-шеллы трудно обнаружить по причине несложной модификации. Антивирусные продукты иногда не справляются с их обнаружением. Необходимо обратить внимание, что некоторые из этих индикаторов являются общими для легитимных файлов. Подозрительные вредоносные файлы следует рассматривать в контексте других индикаторов и сортировать, чтобы определить, требуется ли дальнейшая проверка.

Что система заражена веб-шеллом может указывать следующее:

- аномальные периоды интенсивного обращения на сервер или интернет-ресурс из-за потенциальной активности загрузки и скачивания;

- файлы с необычной отметкой времени (например, более поздние, чем последнее обновление установленных веб-приложений);

- подозрительные файлы в местах, доступных из Интернета (веб-корень, в каталогах, директориях);

- файлы, содержащие ссылки на подозрительные ключевые слова, такие как cmd.exe или eval;

- неожиданные соединения в лог-файлах, например:

- тип файла, создающий неожиданный или аномальный сетевой трафик (например, файл JPG, делающий запросы с параметрами POST);

- подозрительные входы из внутренних подсетей на серверы DMZ и наоборот.

- любые свидетельства подозрительных команд оболочки, таких как обход каталогов, процессов веб-сервера.

На активность веб-шелла также может указывать признак, когда злоумышленник часто посещает только тот URL, где создан сценарий веб-шелла. Обычный пользователь загружает веб-страницу со связанной страницы или загружает дополнительный контент или ресурсы. Таким образом, частотный анализ журналов веб-доступа может указывать на местонахождение веб-шелла. Большинство легитимных обращений будут содержать различные пользовательские агенты, тогда как веб-шелл может посещаться только злоумышленником, что приводит к ограниченным вариантам пользовательских агентов.

Если вы столкнулись с инцидентом ИБ, сообщайте нам по бесплатному номеру 1400 (круглосуточно) или по ссылке: https://www.cert.gov.kz/notify-incident, или на email: Адрес электронной почты защищен от спам-ботов. Для просмотра адреса в вашем браузере должен быть включен Javascript..

https://sts.kz/2023/03/28/uyazvimost-odnogo-obrazovatelnogo-sajta-prichina-komprometacii-40-kazahstanskih-sajtov/

|

|